Putty - homedomotique -

Menu principal

- Page d'accueil

- Serveur

- Home assistant

- Integration HM

- Test produits

- Arduino

- ESP32

- Cours

- Solaire

- Téléchargement

Putty

Comment utiliser PuTTY sous Windows

Cette page concerne le client SSH PuTTY sous Windows. Pour plus d'informations sur PuTTY sur Mac, consultez la page PuTTY Mac . Pour PuTTY sur Linux, consultez la page PuTTY Linux .

Cette page explique comment utiliser la fenêtre de terminal PuTTY sous Windows. Elle explique comment configurer PuTTY, créer et enregistrer des profils, et quelles options de configuration modifier. Des sujets avancés, comme la configuration de l'authentification par clé publique, sont également abordés.

Contenu

Obtenir et installer

Exécution de PuTTY et connexion à un serveur

Et si vous n'avez pas de serveur

Boîte de dialogue d'alerte de sécurité

Fenêtre de terminal et identifiants de connexion

Options de configuration et profils enregistrés

Port

Type de connexion

Charger, enregistrer ou supprimer une session stockée

Fermer la fenêtre à la sortie

Options de configuration du volet gauche

Options de terminal

Options de fenêtre

Options de connexion

Échange de clés, clés d'hôte et options de chiffrement

Options d'authentification -

Authentification Active Directory (GSSAPI / Kerberos)

Options de transfert X11

Options de tunneling

Exécution de PuTTY et connexion à un serveur

Si vous avez choisi de créer une icône sur le bureau lors de l'installation, vous pouvez démarrer le logiciel en double-

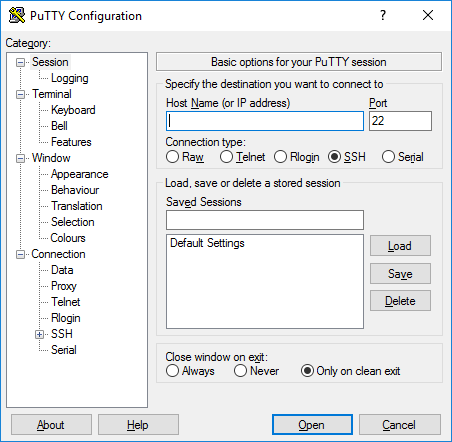

Au démarrage du logiciel, une fenêtre intitulée « Configuration de PuTTY » devrait s'ouvrir. Cette fenêtre comporte un panneau de configuration à gauche, un champ « Nom d'hôte » (ou adresse IP) et d'autres options au milieu, ainsi qu'un panneau d'enregistrement des profils de session en bas à droite.

Pour une utilisation simple, il vous suffit de saisir le nom de domaine ou l'adresse IP de l'hôte auquel vous souhaitez vous connecter dans le champ « Nom d'hôte » , puis de cliquer sur « Ouvrir » (ou d'appuyer sur Entrée). Un nom de domaine ressemble à students.example.edu. Une adresse IP ressemble à 78.99.129.32.

Et si vous n'avez pas de serveur

Si vous n'avez pas de serveur auquel vous connecter, vous pouvez essayer Tectia SSH sur Windows ou OpenSSH sur Linux.

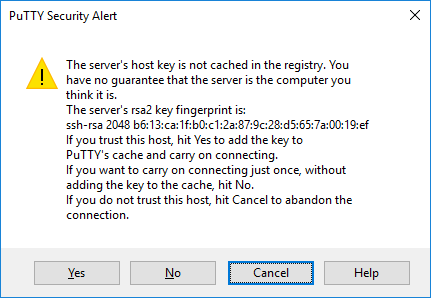

Boîte de dialogue d'alerte de sécurité

Lors de votre première connexion à un serveur, vous verrez probablement une PuTTY Security Alertboîte de dialogue indiquant que la clé d'hôte du serveur n'est pas mise en cache dans le registre. Ce phénomène est normal lors de votre première connexion. Si ce problème survient, cela peut signifier que quelqu'un tente d'attaquer votre connexion et de voler votre mot de passe par une attaque de l'homme du milieu .

Mais comme indiqué, la première fois que vous vous connectez, c'est normal ; il vous suffit de cliquer sur « Oui » . Pour plus de précision, vous pouvez vérifier l'empreinte de clé affichée et vous assurer qu'elle correspond à celle utilisée par le serveur. En réalité, presque personne ne le fait. Il est de toute façon plus sûr d'utiliser une solution de gestion de clés SSH appropriée .

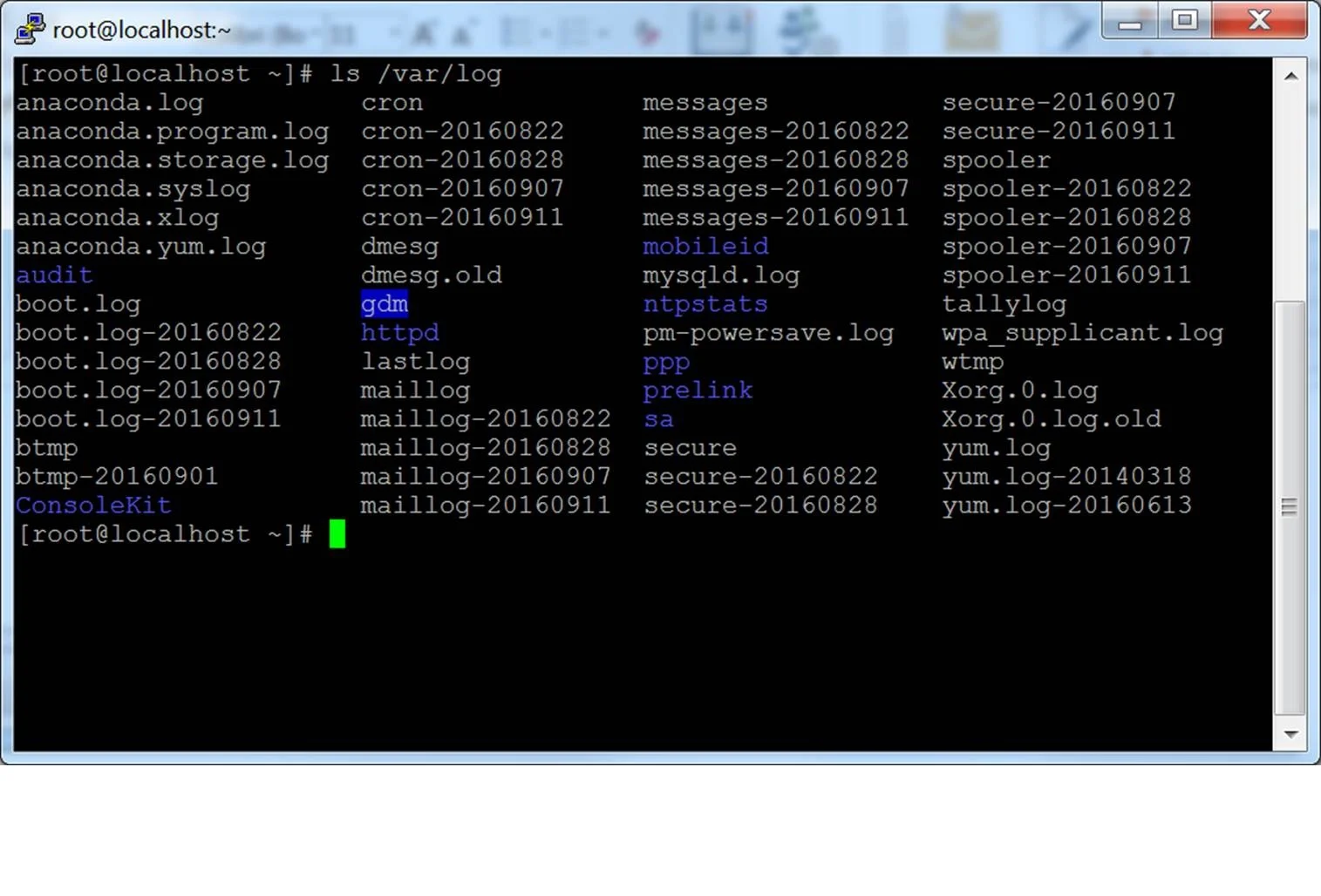

Fenêtre de terminal et identifiants de connexion

Après l'alerte de sécurité, une fenêtre de terminal devrait s'ouvrir. Par défaut, il s'agit d'une fenêtre noire et sans relief. Elle devrait d'abord vous demander votre nom d'utilisateur, puis votre mot de passe. Une ligne de commande devrait ensuite s'afficher sur le serveur.

Vous pouvez ensuite saisir du texte dans la fenêtre du terminal. Vous êtes alors connecté au serveur et tout ce que vous saisissez dans la fenêtre est envoyé au serveur. Les réponses du serveur s'affichent dans la fenêtre. Vous pouvez exécuter n'importe quelle application texte sur le serveur à l'aide de cette fenêtre. La session se termine lorsque vous quittez l'interpréteur de commandes du serveur (généralement en tapant exit) sur la ligne de commande ou en appuyant sur Control-

Options de configuration et profils enregistrés

La fenêtre de configuration initiale contient de nombreuses options. La plupart ne sont pas nécessaires en utilisation normale.

Port

Le champ « port » spécifie le port TCP/IP à utiliser pour la connexion. Pour SSH, il s'agit du port sur lequel le serveur SSH s'exécute. Normalement, la valeur peut être laissée à 22. Si, pour une raison quelconque, vous devez vous connecter à un autre numéro de port, il suffit de modifier la valeur. En général, seuls les développeurs modifient cette valeur, mais certaines entreprises utilisent des serveurs SSH sur des ports non standard ou utilisent plusieurs serveurs SSH sur le même serveur, sur des ports différents.

Type de connexion

Il est quasiment impossible de modifier le type de connexion . Il suffit de le laisser sur SSH . SSH est un protocole de communication sécurisé et chiffré conçu pour garantir une protection maximale de votre mot de passe et de vos données.

Les connexions brutes peuvent être utilisées par les développeurs pour connecter un socket TCP/IP à des fins de test (par exemple, lors du développement d'une application réseau qui écoute sur un port TCP/IP).

Telnet est un ancien protocole, rarement utilisé, sauf si vous gérez des équipements vieux de plus de 10 ans. Telnet n'est pas sécurisé. Les mots de passe sont transmis en clair sur le réseau. Les attaquants peuvent facilement intercepter les communications en clair et voler les noms d'utilisateur et les mots de passe.Rloginest un autre protocole ancien présentant des problèmes similaires.

Le terme « série » désigne un port série, un autre mécanisme de communication traditionnel permettant de connecter des ordinateurs à des périphériques. La plupart des PC actuels ne sont plus équipés de ports série, mais ils sont encore parfois utilisés pour contrôler des équipements physiques, des instruments, des machines ou des dispositifs de communication. Les ports série sont également utilisés pour le débogage des systèmes d'exploitation ou des logiciels embarqués.

Charger, enregistrer ou supprimer une session stockée

Cette section vous permet d'enregistrer vos paramètres sous forme de profils nommés. Saisissez simplement le nom de votre nouveau profil dans la zone « Sessions enregistrées » et cliquez sur « Enregistrer » pour créer un nouveau profil. Le nom d'hôte et vos autres paramètres sont enregistrés dans le profil.

Les profils enregistrés apparaissent dans la grande zone située en dessous. Initialement, elle ne contient que les Paramètres par défaut . Les profils que vous enregistrez y seront inclus. Sélectionnez un profil et cliquez sur Charger pour utiliser un profil précédemment enregistré. Sélectionnez un profil et cliquez sur Supprimer pour supprimer un profil devenu inutile.

Fermer la fenêtre à la sortie

Enfin, le paramètre Fermer la fenêtre à la sortie spécifie si la fenêtre du terminal doit être fermée automatiquement à la fin de la connexion. Il est rarement nécessaire de modifier la valeur par défaut ( Uniquement en cas de sortie propre) .

Options de configuration du volet gauche

D'autres options sont disponibles dans le volet de gauche intitulé « Catégorie » . Sélectionnez une catégorie dans l'arborescence et le volet de droite affichera les options de configuration correspondantes. Les options initialement affichées appartiennent à la catégorie « Session » .

Seules les options les plus pertinentes sont décrites ici. Il existe de nombreuses options, et la plupart ne seraient jamais utilisées.

Options de terminal

Les options de cette catégorie influencent l'émulation de terminal et les mappages clavier. Elles sont généralement explicites et ne seront pas abordées ici. Rares sont ceux qui ont besoin de les modifier. Certains peuvent modifier la gestion du caractère de cloche ; les utilisateurs de systèmes d'exploitation exotiques peuvent modifier le contenu des caractères de retour arrière ou de suppression .

Options de fenêtre

Les options de fenêtre influencent l'apparence et le comportement de la fenêtre du terminal. Elles permettent également de spécifier la traduction des caractères à la sortie et de sélectionner les polices et les couleurs de la fenêtre.

Options de connexion

Parmi les options de connexion, les options Données peuvent s'avérer utiles. Le nom d'utilisateur de connexion automatique permet de spécifier le nom d'utilisateur à utiliser pour la connexion, évitant ainsi de devoir le saisir à chaque fois. Les options Proxy sont rarement utiles pour les particuliers, mais peuvent s'avérer nécessaires dans les entreprises qui n'autorisent pas les connexions Internet sortantes sans proxy SOCKS ou autre mécanisme similaire. Si vous ne savez pas ce qu'est un proxy SOCKS, ne vous inquiétez pas ; évitez simplement cette section.

Les catégories Telnet , Rlogin et Serial ne contiennent que des options pour ces protocoles, et très peu de personnes les utiliseraient.

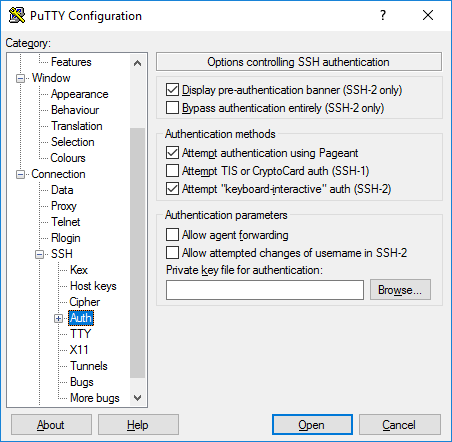

Les options SSH sont toutefois importantes et utiles pour certaines personnes. L'utilisateur lambda ou l'étudiant n'a pas à s'en soucier. En revanche, si vous souhaitez utiliser l'authentification par clé publique, elles sont indispensables. Notez que vous devez ouvrir la sous-

Il est préférable de ne jamais toucher aux options Kex (échange de clés), Clés d'hôte ou Chiffrement. Leurs valeurs par défaut sont raisonnables, et la plupart des utilisateurs n'ont pas suffisamment de connaissances en cryptographie pour choisir de meilleures valeurs. Évitez donc ces options, sauf si vous savez ce que vous faites.

Options d'authentification -

La sous-

La plupart des utilisateurs n'ont pas besoin de générer de clés SSH ni de savoir ce qu'est l'authentification par clé publique. Les administrateurs système, en revanche, devraient l'apprendre et se familiariser avec la gestion des clés SSH , et s'assurer que leur organisation met en œuvre des processus de provisionnement et de terminaison, ainsi que des audits, appropriés pour les clés SSH.

Authentification Active Directory (GSSAPI / Kerberos)

L'une des fonctionnalités intéressantes de PuTTY est la prise en charge de l'authentification unique Active Directory . Techniquement, elle utilise le protocole Kerberos via une interface de programmation appelée GSSAPI . Dans le protocole SSH, ce mécanisme est appelé authentification GSSAPI. Les utilisateurs d'entreprise utilisant l'authentification Kerberos (par exemple, via les services d'authentification Centrify ou Quest, également appelés Vintela) peuvent souhaiter bénéficier de cette authentification unique. Les autres utilisateurs n'ont pas à s'en soucier. Les paramètres d'authentification GSSAPI se trouvent dans la section SSH / Authentification . Notez que vous devez à nouveau développer la section Authentification en cliquant sur le [+]symbole pour afficher les options GSSAPI.

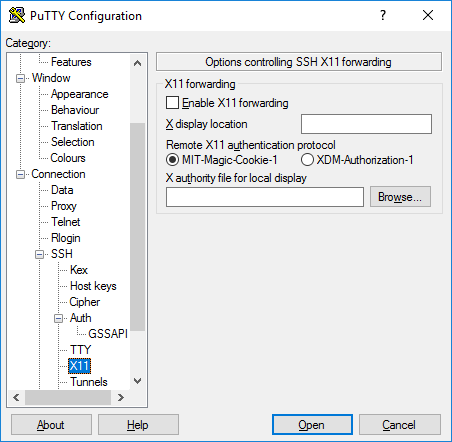

Options de transfert X11

X11 est un protocole et un système permettant d'exécuter des applications graphiques sous Unix et Linux. Il prend en charge l'exécution d'applications graphiques à distance via un réseau, et ce, dès sa sortie d'usine.

PuTTY n'implémente pas de serveur X11 (côté affichage), mais il peut fonctionner avec d'autres produits implémentant la fonctionnalité de serveur X sous Windows. XMing est une alternative gratuite populaire .

Pour utiliser un serveur X11, cochez la case « Activer la redirection X11 » et saisissez « localhost:0.0 » dans le champ « Emplacement d'affichage X » . Les autres paramètres sont indifférents. Des instructions détaillées sont disponibles, par exemple, ici .

Options de tunneling

La dernière catégorie d'options de configuration que nous aborderons est celle des tunnels . Ils permettent de configurer le tunneling SSH, également appelé redirection de port SSH. Ce panneau permet de définir les redirections de connexion. Ces redirections sont enregistrées dans le profil.

Pour ajouter une redirection locale (c'est-

Pour ajouter une redirection à distance (c'est-

Normalement, il n'est pas nécessaire de cocher « Les ports locaux acceptent les connexions d'autres hôtes » ou « Les ports distants acceptent les connexions d'autres hôtes », ni « Les ports locaux acceptent les connexions d'autres hôtes », ni « Les ports distants ». Cependant, si la connexion au port redirigé provient d'un réseau plutôt que d'un réseau localhost, vous devez cocher ces cases. Il existe un léger risque de sécurité, mais il ne pose généralement pas de problème avec le tunneling SSH. Il est toutefois important de comprendre que toute personne se connectant à l'ordinateur concerné peut également se connecter au port redirigé. Dans certains cas, la redirection de port peut être utilisée pour traverser les pare-

Lien vers le site de téléchargement de Putty

___________________________________________

Haut de page